podman run -p 8080:8080 -e KC_BOOTSTRAP_ADMIN_USERNAME=admin -e KC_BOOTSTRAP_ADMIN_PASSWORD=admin quay.io/keycloak/keycloak:26.2.0 start-devPodman

Podman 上での Keycloak の始め方始める前に

Keycloak のご希望の用途に対して、お使いのマシンまたはコンテナプラットフォームが十分なメモリと CPU を提供できることを確認してください。本番環境のサイジングの始め方について詳しくは、CPU およびメモリリソースのサイジングに関するコンセプト を参照してください。

Podman がインストールされていることを確認してください。

Keycloak を起動する

ターミナルから、次のコマンドを入力して Keycloak を起動します

このコマンドは、ローカルポート 8080 で公開された Keycloak を起動し、ユーザー名 admin とパスワード admin を持つ初期管理者ユーザーを作成します。

管理コンソールにログインする

-

Keycloak 管理コンソール に移動します。

-

先ほど作成したユーザー名とパスワードでログインします。

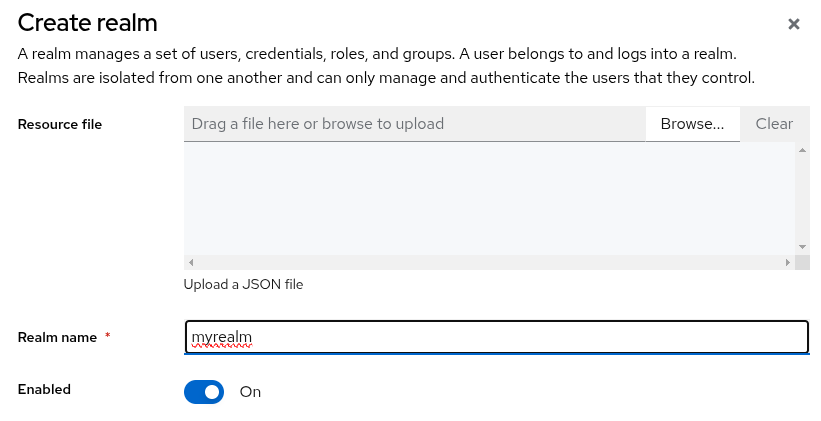

レルムを作成する

Keycloak のレルムはテナントに相当します。各レルムにより、管理者はアプリケーションとユーザーの分離されたグループを作成できます。初期状態では、Keycloak には master という単一のレルムが含まれています。このレルムは Keycloak の管理専用に使用し、アプリケーションの管理には使用しないでください。

最初のレルムを作成するには、次の手順を実行します。

-

Keycloak 管理コンソール を開きます。

-

現在のレルム の横にある レルムを作成 をクリックします。

-

レルム名 フィールドに

myrealmと入力します。 -

作成 をクリックします。

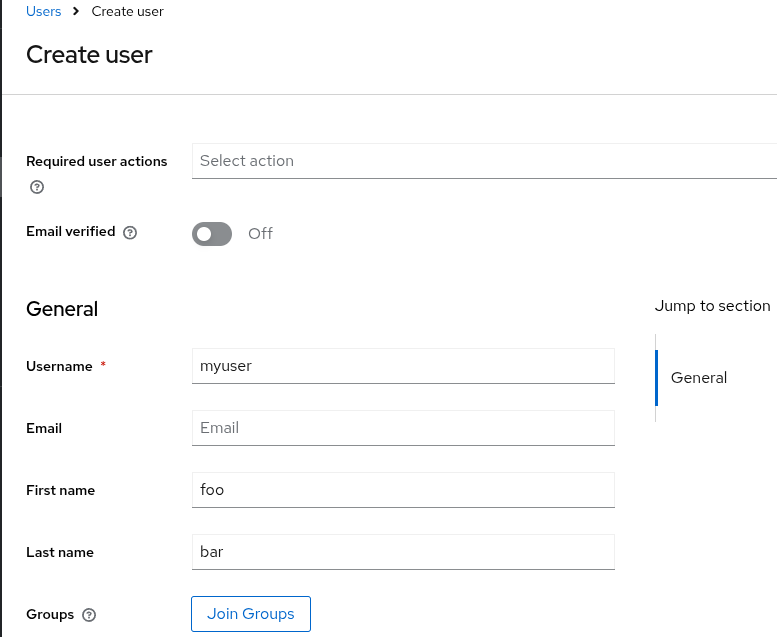

ユーザーを作成する

初期状態では、レルムにはユーザーがいません。ユーザーを作成するには、次の手順を実行します

-

現在のレルム の横にある myrealm レルムにまだいることを確認します。

-

左側のメニューで ユーザー をクリックします。

-

新しいユーザーを作成 をクリックします。

-

フォームに次の値を入力します

-

ユーザー名:

myuser -

名: 任意のfirstName

-

姓: 任意のlastName

-

-

作成 をクリックします。

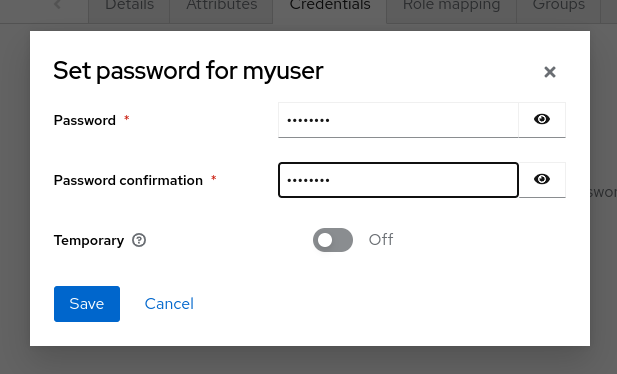

このユーザーはログインするためのパスワードが必要です。初期パスワードを設定するには

-

ページ上部の 認証情報 をクリックします。

-

パスワードを設定 フォームにパスワードを入力します。

-

ユーザーが最初のログイン時にこのパスワードを更新する必要がないように、一時的 を オフ に切り替えます。

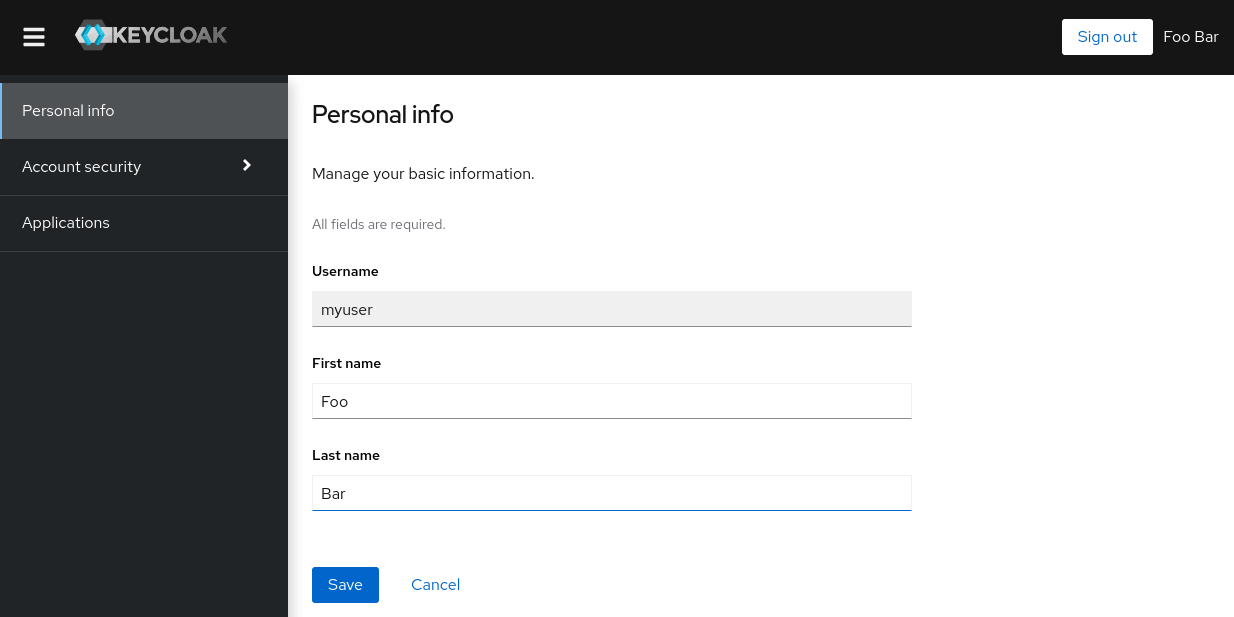

アカウントコンソールにログインする

アカウントコンソールにログインして、このユーザーが正しく設定されていることを確認できます。

-

Keycloak アカウントコンソール を開きます。

-

myuserと先ほど作成したパスワードでログインします。

アカウントコンソールのユーザーとして、プロフィールの変更、2 要素認証の追加、アイデンティティプロバイダーアカウントの追加など、アカウントを管理できます。

最初のアプリケーションを保護する

最初のアプリケーションを保護するには、まずアプリケーションを Keycloak インスタンスに登録することから始めます

-

Keycloak 管理コンソール を開きます。

-

現在のレルム の横にある myrealm をクリックします。

-

クライアント をクリックします。

-

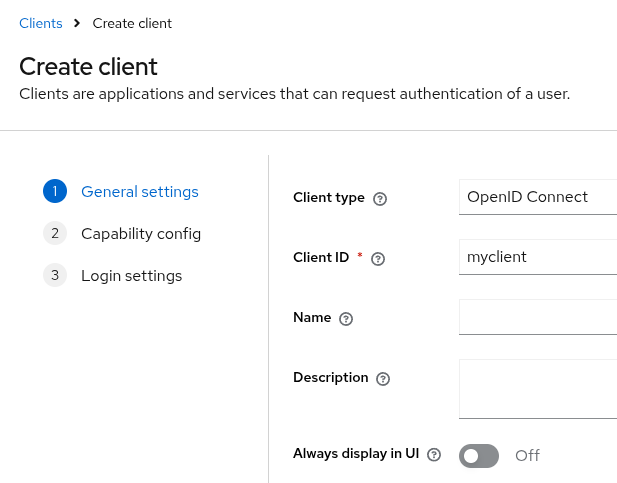

クライアントを作成 をクリックします

-

フォームに次の値を入力します

-

クライアントタイプ:

OpenID Connect -

クライアント ID:

myclient 図 4. クライアントを追加

図 4. クライアントを追加

-

-

次へ をクリックします

-

標準フロー が有効になっていることを確認します。

-

次へ をクリックします。

-

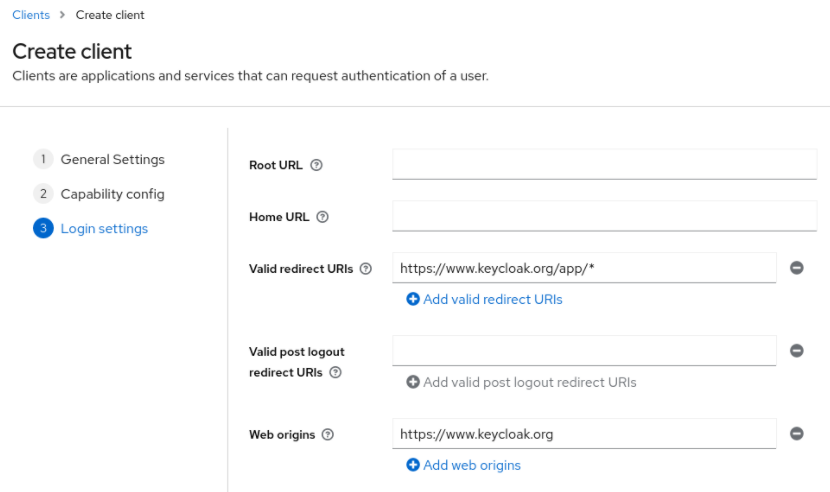

ログイン設定 でこれらの変更を行います。

-

有効なリダイレクト URI を

https://keycloak.dokyumento.jp/app/*に設定します -

Web origins を

https://keycloak.dokyumento.jpに設定します

-

-

保存 をクリックします。

クライアントが正常に作成されたことを確認するには、Keycloak ウェブサイト の SPA テストアプリケーションを使用できます。

-

保存 をクリックして、デフォルト設定を使用します。

-

サインイン をクリックして、先ほど起動した Keycloak サーバーを使用してこのアプリケーションを認証します。

次のステップ

Keycloak を本番環境で実行する前に、次のアクションを検討してください

-

PostgreSQL などの本番環境対応データベースに切り替えます。

-

独自の証明書で SSL を構成します。

-

管理者パスワードをより安全なパスワードに切り替えます。

詳細については、サーバーガイド を参照してください。